Una simple búsqueda en Internet reveló las siguientes noticias relacionadas a ciberataques en Nueva Zelanda:

- Los detalles de los pacientes fueron publicados, luego de que atacantes robaran datos de hasta 450,000 personas de Pinnacle Midlands Health Network (una red de salud de la isla norte) el mes pasado.

- En febrero de este año una compañía de IT (ITCo) ubicada en Rotorua fue hackeada y la data robada vía un ataque denominado Ransomware. Los responsables públicamente anunciaron que habían colocado 4.56 gigabytes de información en Internet.

Pero debemos notar que no solo las organizaciones están expuestas a estos ataques, los individuos también. Computer Emergency Response Team (CERT) New Zealand, la cual es una organización creada por el gobierno para recibir y monitorear incidentes y ataques de ciberseguridad, así como proporcionar recomendaciones y alertas de como los clientes pueden responder o prevenir ataques futuros, celebró en días pasados la Cyber Smart Week 2022 (o Semana Ciber inteligente 2022), para concientizar a los ciudadanos acerca de cómo protegernos de los ataques en línea. Con el mensaje “lleva la seguridad en línea al próximo nivel”, CERT NZ inicia un paseo por las formas de protegernos de los ciberataques.

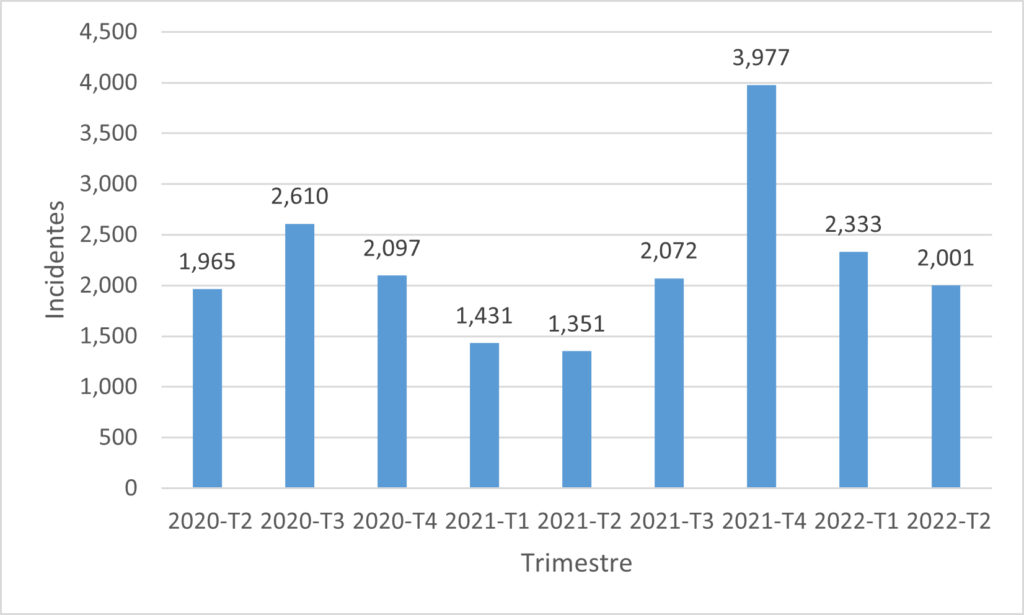

Entre otras acciones, CERT NZ también genera reportes del número de incidentes de seguridad en el país de forma periódica. Por ejemplo, en la gráfica 1, mostramos estadísticas de incidentes reportados desde el segundo trimestre del 2020 (CERTNZ, 2022). Estos ataques van desde las formas más comunes, tales como phishing, scams y fraudes, hasta otros ataques menos frecuentes. Podemos notar que, aunque el número de ataques ha ido disminuyendo desde el 4to. trimestre del 2021, aún siguen siendo considerables, con un total de 2001 incidentes reportados.

¿Qué es ciberseguridad?

Antes de seguir avanzando en el tema, definamos los términos ciberseguridad y ciberataque:

“Un ciberataque es un intento de desactivar ordenadores, robar datos o utilizar un sistema informático infiltrado para lanzar ataques adicionales. Los ciberdelincuentes utilizan diferentes métodos para lanzar un ciberataque que incluye malware, phishing, Ransomware, ataque de intermediario u otros métodos.” (UNISYS, n.d.)

Ciberseguridad es la práctica o precauciones para proteger a los sistemas, redes de comunicaciones y aplicaciones de software de ciberataques.

¿Cuáles son los tipos de ciberataques más comunes?

Para protegernos de los ataques de seguridad en línea, debemos conocer a qué estamos expuestos. Así que a continuación, te listamos algunos tipos de ciberataques, de los cuales quizás has escuchado hablar:

Phishing: consiste en enviar comunicaciones fraudulentas de fuentes que aparentan ser de confianza, con la finalidad de obtener información confidencial, tales como datos de tarjetas de crédito o credenciales para iniciar una sesión. Estas comunicaciones son usualmente enviadas vía email.

Ataques de recolección de credenciales: consisten en la recopilación de nombres de usuario y contraseñas en masa, a través de phishing y otras vulnerabilidades.

Malware: identifica aquellos programas maliciosos que se instalan en el sistema, aprovechando alguna vulnerabilidad del mismo, por ejemplo, cuando un usuario cliquea un archivo adjunto a un email que está infectado. Los malwares incluyen programas espía, Ransomware, virus y gusanos.

Scam: es una estafa que consiste en el robo de los datos a través del uso de medios electrónicos, tales como los emails fraudulentos. Estas estafas se pueden hacer a través de phishing, de páginas webs maliciosas usadas para capturar la información de la computadora del usuario, o páginas webs falsas que buscan engañar a los potenciales clientes.

Acceso no autorizado: consiste en obtener acceso a un sistema, aplicación o computador sin tener los permisos requeridos, con fines, tales como robar información o causar algún daño en el sistema.

Denegación de servicio: consiste en agotar los recursos de un sistema o el ancho de banda de una red a través de la invasión de dicho sistema, tal como enviando múltiples paquetes en una red para inundarla causando un tráfico de datos excesivo.

Botnet traffic: botnet es la combinación de las palabras bot (robot) y net (red). Se emplea para definir un conjunto de dispositivos infectados con algún código malicioso y que están interconectados entre sí. Estos dispositivos son controlados por uno o más atacantes. La idea de este tipo de ataques es infectar la mayor cantidad de dispositivos y usar el poder computacional de ellos para realizar operaciones maliciosas, mientras permanecen escondidos de los usuarios.

¿Qué podemos hacer para protegernos de estos ciberataques?

CERT NZ y otras organizaciones expertas en el área de seguridad recomiendan lo siguiente para poder defendernos de los ciberataques:

Contraseñas seguras: es recomendable generar contraseñas que sean largas (15 caracteres como mínimo) y seguras. Una forma es que la contraseña sea una frase, ya que estas son fáciles de recordar. Por ejemplo, una frase de cuatro o más palabras podría ser difícil de descifrar, tal como unricopostreluegodelalmuerzo. De lo contrario, se pueden emplear contraseñas que tengan una combinación de números, símbolos y letras. Otro aspecto importante es que las contraseñas deben ser únicas. Si tenemos varias cuentas en línea, deberíamos generar una contraseña para cada cuenta, para evitar que, ante un ataque, el atacante pueda acceder la información de varias de nuestras cuentas. Adicionalmente, es importante evitar el uso de información personal en la creación de las contraseñas. Finalmente, deberíamos mantener las contraseñas en un lugar seguro, por ejemplo, podemos optar por emplear un gestor (una aplicación) de contraseñas.

Autenticación de dos factores: consiste en emplear otra forma de autenticación, adicional a la contraseña. Esto puede evitar que un atacante, que ha obtenido nuestra contraseña, pueda tenar acceso a nuestra cuenta en línea. Estas formas de autenticación incluyen:

- Preguntas de seguridad.

- Un número PIN.

- Una clave obtenida vía una llamada telefónica y la cual debe ser ingresada vía el teclado del teléfono.

- Una clave enviada a nuestro teléfono vía SMS.

Actualización de las aplicaciones y dispositivos: es importante mantener las aplicaciones instaladas en nuestros dispositivos electrónicos actualizadas, para asegurarnos que contamos con versiones donde las vulnerabilidades identificadas han sido corregidas. Esto incluye actualizaciones a los sistemas operativos de nuestros dispositivos, tales como Windows y Android. Es aconsejable mantener la opción de actualizaciones automáticas encendida, de forma tal que no tengamos que hacerlos por nosotros mismos.

Protección de nuestra privacidad: es importante controlar con quien estamos compartiendo información vía las redes sociales y quien tiene acceso a la información que estamos compartiendo. Una forma es mantener nuestras cuentas en redes sociales privadas, de forma tal que podamos controlar con quien compartimos nuestra información.

Software antivirus y un contrafuego: existen antivirus y contrafuegos que protegen a nuestros dispositivos en contra de malware y otros ataques de seguridad. Es conveniente instalar este tipo de aplicaciones en nuestros computadores y mantener a estas aplicaciones actualizadas.

Puedes descargar la información que te hemos compartido sobre las Formas de Protegernos de Ciberataques.

Esperamos hayas disfrutado de este espacio sobre los ciberataques y lo más importante como mantener una protección adecuada ante estas amenazas.

References

CERTNZ. (2022). Quarter Two: Cyber Security Insights 2022. https://www.cert.govt.nz/about/quarterly-report/quarter-two-cyber-security-insights-2022/

UNISYS. (n.d.). Ciberataques: lo que debe saber. https://www.unisys.com/es/glossary/what-is-cyber-attack/